lnk病毒

在计算机使用的过程中,用户可能会遇到一种看似普通却暗藏风险的文件类型——以“.lnk”为扩展名的快捷方式文件。这种文件本身是操作系统提供的一种便捷工具,用于指向计算机上的程序、文件或文件夹。然而,正是这种系统基础功能的身份,使其被恶意软件制作者所利用,演变成一种具有迷惑性的攻击载体,常被俗称为“.lnk病毒”或“快捷方式病毒”。

需要明确的是,“.lnk病毒”并非指快捷方式文件本身是病毒,而是指恶意软件利用或伪装成.lnk文件进行传播和破坏的行为。这类威胁通常不依赖于复杂的漏洞利用,而是更多地利用用户的操作习惯和心理盲区。

为了更好地理解其特点,我们可以将其与一些其他常见的恶意软件传播方式进行比较。

一、传播方式与迷惑性对比

1.与可执行程序(.exe)病毒对比:传统的可执行文件病毒,其文件扩展名通常是.exe、.scr等。对于稍有经验的用户,看到陌生的.exe文件会自然产生警惕。而.lnk文件是日常使用中极其常见的文件类型,用户对其戒备心较低。攻击者会将恶意.lnk文件的图标伪装成文件夹、文档、图片或视频格式,并配以具有诱惑性的名称,例如“重要资料.lnk”、“照片合集.lnk”。用户双击后,系统执行的并非打开一个文档,而是启动隐藏在背后的恶意脚本或程序,从而中招。这种伪装性是其最显著的特点之一。

2.与文档宏病毒对比:像.doc、.xls等文档中的宏病毒,需要诱使用户“启用宏”才能激活恶意代码。这个过程通常会有安全警告弹出,给了用户一次中止的机会。而恶意.lnk文件在双击时,如果关联的命令行指令设计得当,其恶意行为的启动可能更加直接和隐蔽,尤其当它被设置为在后台静默运行时,用户可能完全察觉不到异常,只是觉得要打开的“文件夹”反应缓慢或未能打开。

3.与脚本病毒(如.vbs,.js)对比:纯粹的脚本文件在某些系统默认设置下可能会以文本编辑器打开,暴露其代码内容,从而引起怀疑。而.lnk文件作为一个“指针”,其内部包含的恶意命令(通常是PowerShell命令、cmd命令或指向恶意脚本的路径)对于普通用户是不可见的。用户只能看到其伪装的外表和名称,隐蔽性更强。

二、技术原理与行为特点

.lnk文件本身包含若干属性,其中最关键的是“目标”路径和“起始位置”。恶意.lnk文件会在这两个字段上做文章。

1.目标字段的滥用:攻击者不会将“目标”指向一个正常的程序路径,而是填入一段复杂的命令行指令。这段指令的核心功能往往是:从网络上下载恶意负载并执行;或者直接调用系统自带的强大工具(如PowerShell、msiexec、certutil等)来解码并执行一段内嵌的恶意代码。这样做的好处是,恶意代码本身可以不直接存在于.lnk文件中,而是动态获取,增加了检测难度。

2.起始位置的利用:“起始位置”字段决定了命令执行的初始工作目录。攻击者可以将其设置为一个特定路径,以确保后续命令或下载的组件能正确运行或存放。

3.图标伪装:通过修改图标资源,恶意.lnk文件可以呈现为任何可信的文件类型图标,这是完成欺骗的最后一步。

4.传播途径:这类病毒常见的传播途径包括感染可移动存储设备(如U盘、移动硬盘)。当设备被感染后,其中的正常文件夹会被隐藏,取而代之的是同名的.lnk文件。当用户双击这些伪装成文件夹的.lnk文件时,病毒便会运行,并可能尝试感染计算机,同时尝试恢复被隐藏的原始文件夹以维持迷惑性。此外,它也常作为钓鱼邮件的附件进行传播。

三、危害性与防护难点

.lnk病毒的危害与其背后加载的恶意负载直接相关。它可能只是下载一个广告软件,也可能下载勒索病毒、远控木马、挖矿程序等具有严重破坏性的恶意软件。其防护难点主要体现在:

1.绕过传统文件检测:由于.lnk文件本身是合法的系统文件,且恶意代码可能并不直接存在于文件中,而是存在于命令行指令中或通过网络下载,传统的基于文件特征码的杀毒软件可能在静态扫描时漏报。高级的检测需要依赖行为监控或对命令行参数的深度分析。

2.利用白名单程序:恶意指令常常借助系统信任的合法程序(如PowerShell)来实施攻击,这是一种“活在白名单下”的策略,使得基于应用程序信誉的防御机制面临挑战。

3.依赖用户交互:与许多恶意软件一样,其成功的首要条件是诱使用户双击。但由于其伪装性极高,这一步骤的成功率相对较高。

四、防御建议与应对措施

面对此类威胁,普通用户和企业可以采取以下措施进行防范:

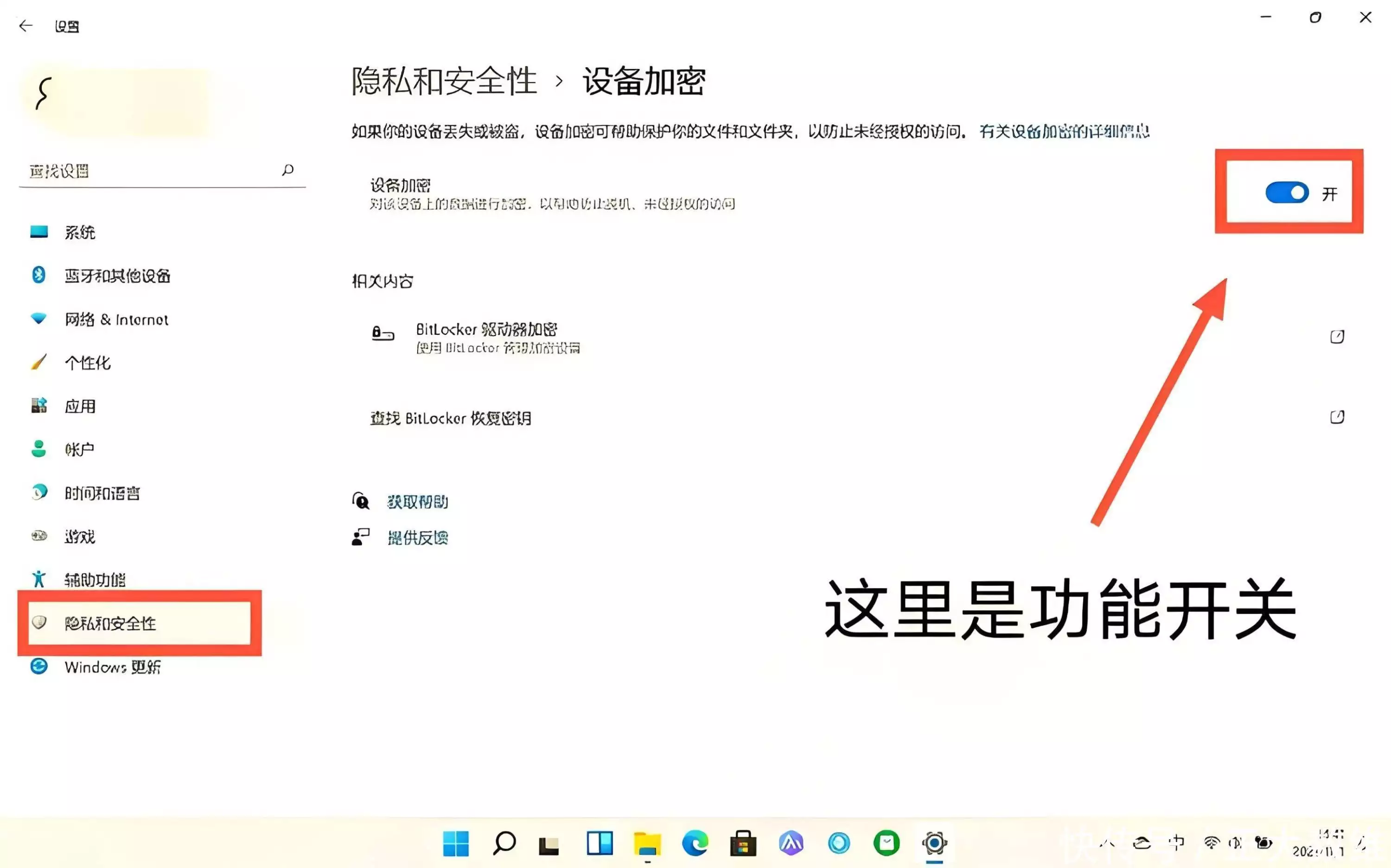

1.显示文件扩展名:这是最重要且最有效的一步。在操作系统文件夹选项中,取消勾选“隐藏已知文件类型的扩展名”。启用后,一个伪装的恶意文件将显形为“资料.txt.lnk”,用户就能清楚地看到其本质是一个.lnk文件,而非.txt文本文件。这能极大地降低被欺骗的风险。

2.谨慎对待来源不明的文件:不要轻易打开来自邮件、即时通讯工具或陌生U盘中的快捷方式文件,尤其是当文件图标与常见类型不符时(如图标是文件夹,扩展名却是.lnk)。

3.检查文件属性:对于可疑的.lnk文件,可以右键点击选择“属性”。在“快捷方式”选项卡中,查看“目标”字段。如果其中包含一长串难以理解的命令行,特别是出现“powershell”、“cmd”、“>